Reducción de Datos con Tcpdump

Otro uso clave de tcpdump es reducir los datos en un archivo pcap existente, a través del uso de un filtro BPF. Esto permitirá mantener la fuente de datos original mientras se obtiene aquello lo cual es relevante, o eliminando aquello lo cual no es relevante.

Si el profesional forense planea cargar datos en Wireshark, la minimización es incluso más importante. Frecuentemente resulta lento cargar grandes archivos en formato pcap utilizando Wireshark, consecuentemente cualquier porción de datos factible de ser eliminado desde un archivo de entrada será de ayuda para disminuir el tiempo de carga. Debido al hecho de no estar modificando el archivo original, siempre será se puede volver a revisar datos adicionales, en caso sea requerido.

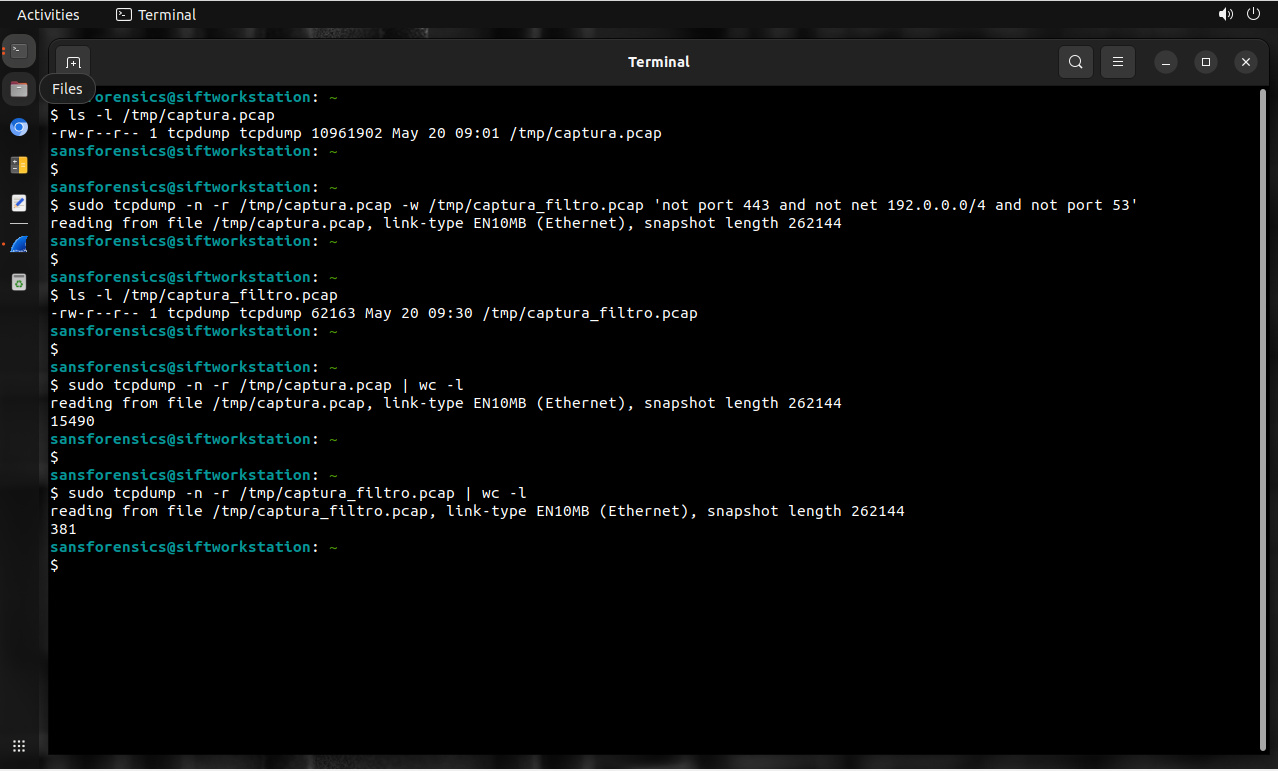

$ ls -l /tmp/captura.pcap

$ sudo tcpdump -n -r /tmp/captura.pcap -w /tmp/captura_filtro.pcap ‘not port 443 and not net 192.0.0.0/4 and not port 53’

$ ls -l /tmp/captura_filtro.pcap

$ sudo tcpdump -n -r /tmp/captura.pcap | wc -l

$ sudo tcpdump -n -r /tmp/captura_filtro.pcap | wc -l

En este ejemplo presentado, se elimina tráfico el cual podría no ser útil en Wireshark, puerto TCP 443; probablemente HTTPS, todo el bloque de red 192.0.0.0/24, y el puerto 53; probablemente DNS. Esto reduce el tráfico del archivo pcap original, a únicamente el cual se requiere para el análisis, en aproximadamente el 2%.

Fuentes:

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/