Ejemplos de Tcpdump para Forense de Redes

A continuación se presentan cuatro ejemplos separados sobre la utilización de Tcpdump.

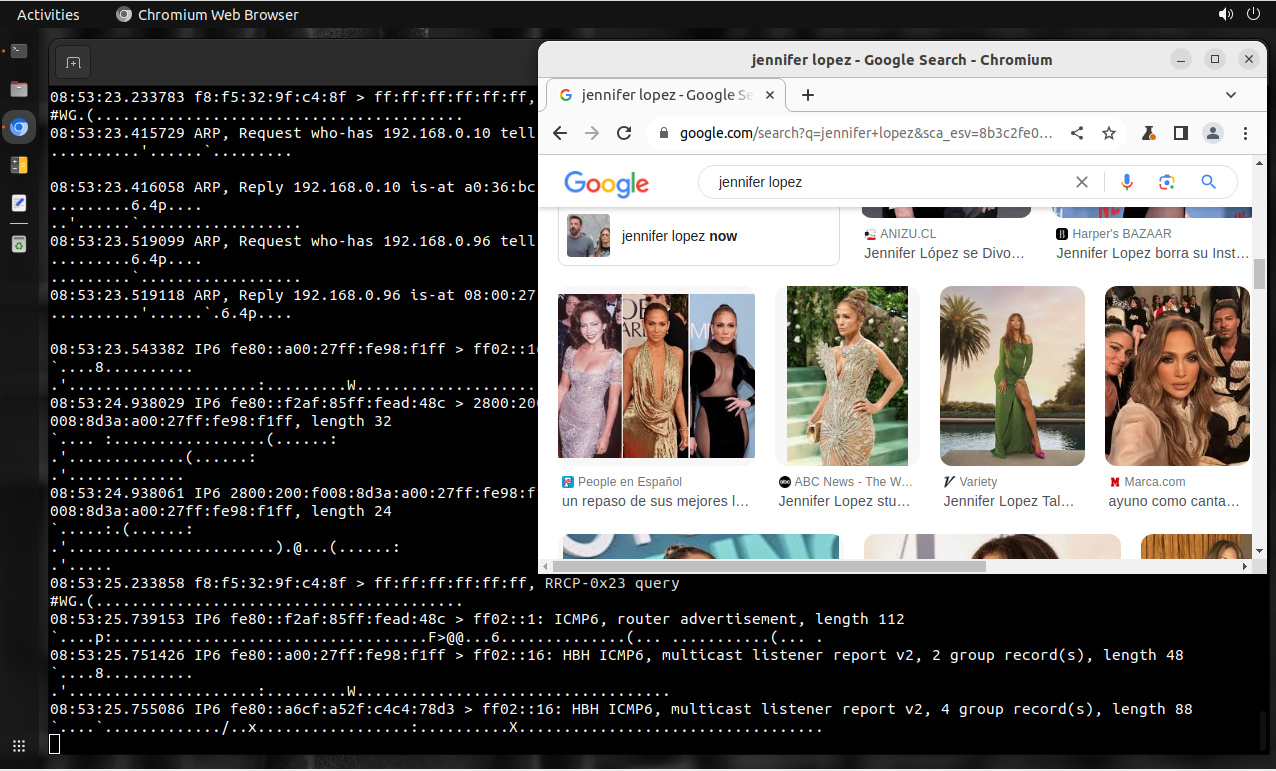

El primer comando vigila la interfaz de red identificada como “enp0s17”, y muestra el contenido de los primeros 1,000 paquetes hacia la consola. El comando utiliza las siguientes opciones:

$ sudo tcpdump -n -s 100 -A -i enp0s17 -c 1000

-n No resuelve las direcciones IP hacia nombres de hosts o puertos hacia protocolos. Esta opción acelera significativamente tcpdump.

-s 100 Captura los primeros 100 bytes de cada paquete.

-A Envía el contenido de los paquetes (datos de aplicación) hacia la consola en adición hacia los metadatos estándar de los paquetes.

-i enp0s17 Utiliza “enp0s17” como la interfaz de red para captura.

-c 1000 Captura los primeros 1,000 paquetes desde la interfaz de red.

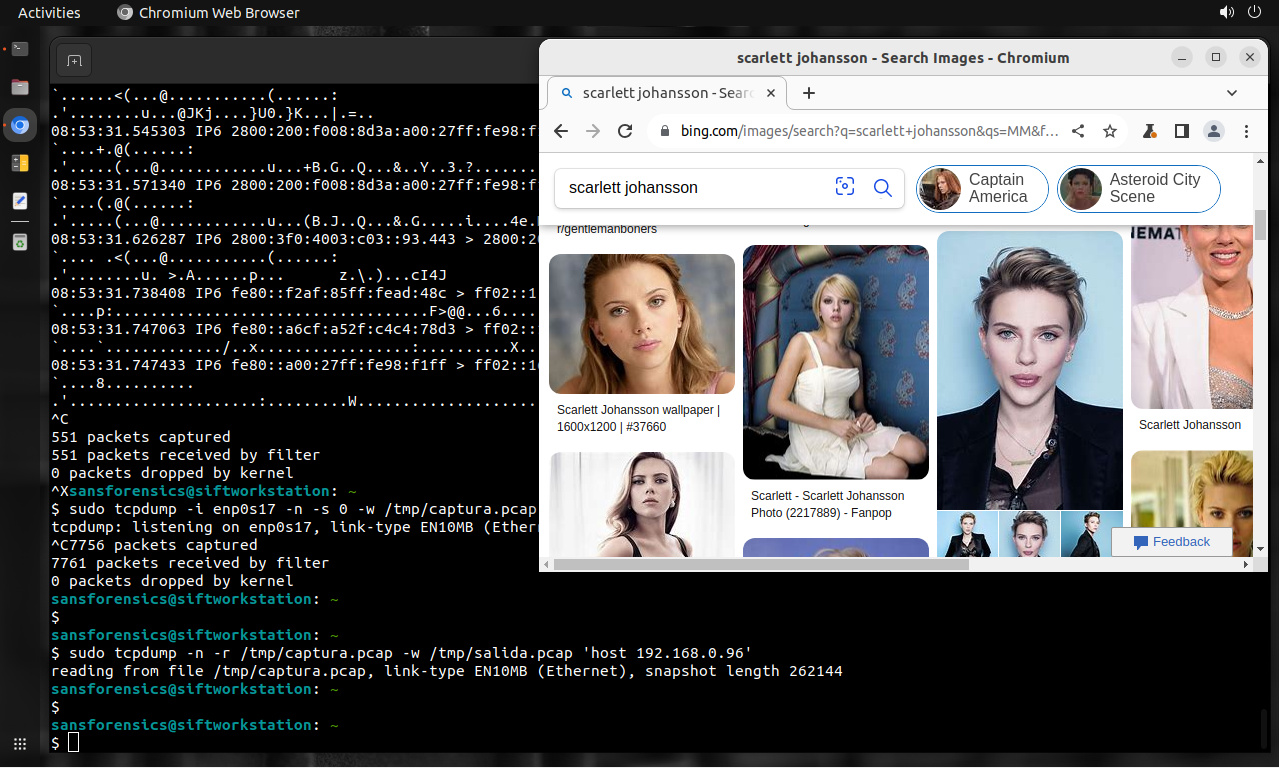

El segundo ejemplo toma el tráfico desde un archivo de entrada y filtra por una dirección IP específica hacia un archivo de salida de nombre “salida.pcap”. Este comando utiliza las siguientes opciones.

$ sudo tcpdump -n -r /tmp/captura.pcap -w /tmp/salida.pcap ‘host 192.168.0.96’

-n No resuelve las direcciones IP hacia nombres de hosts o puertos hacia protocolos. Esta opción acelera significativamente tcpdump.

-r Utiliza el archivo de captura de nombre “captura.pcap” como entrada.

-w Guarda el tráfico filtrado hacia el archivo “salida.pcap”.

‘host 192.168.0.96’ Este es el BPF utilizado por tcpdump para reducir paquetes a aquellos hacia o desde la dirección IP especificada.

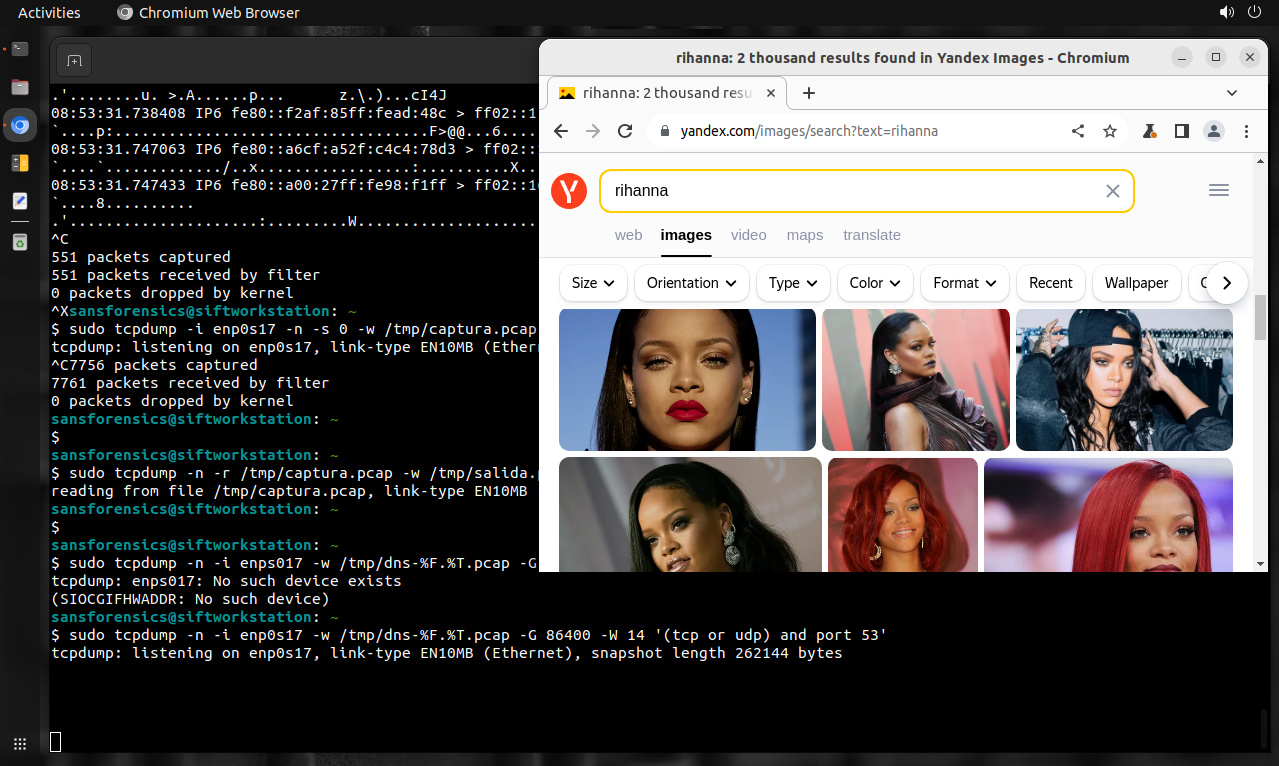

El tercer comando captura 14 días de tráfico DNS, y luego finaliza. Cada periodo de 24 horas tiene un archivo separado (24 horas * 60 minutos * 60 segundos = 86400 segundos). BPFs limita la salida a solo tráfico TCP y UDP sobre el puerto 53.

$ sudo tcpdump -n -i enp0s17 -w /tmp/dns-%F.%T,pcap -G 86400 -W 14 ‘(tcp or udp) and port 53’

-n No resuelve las direcciones IP hacia nombres de hosts o puertos hacia protocolos. Esta opción acelera significativamente tcpdump.

-i enp0s17 Utiliza “enp0s17” como la interfaz de red para captura.

-w dns-%F.%T.pcap Guarda el trafico filtrado hacia archivos nombrados con la fecha y hora con la cual inicia.

-G Rota los archivos de salida después de 86,400 segundos.

-W Crea 14 archivos de salida y luego finaliza.

‘(tcp or udp) and port 53’ BPF limita la recolección hacia el puerto 53, sobre ya sea TCP o UDP.

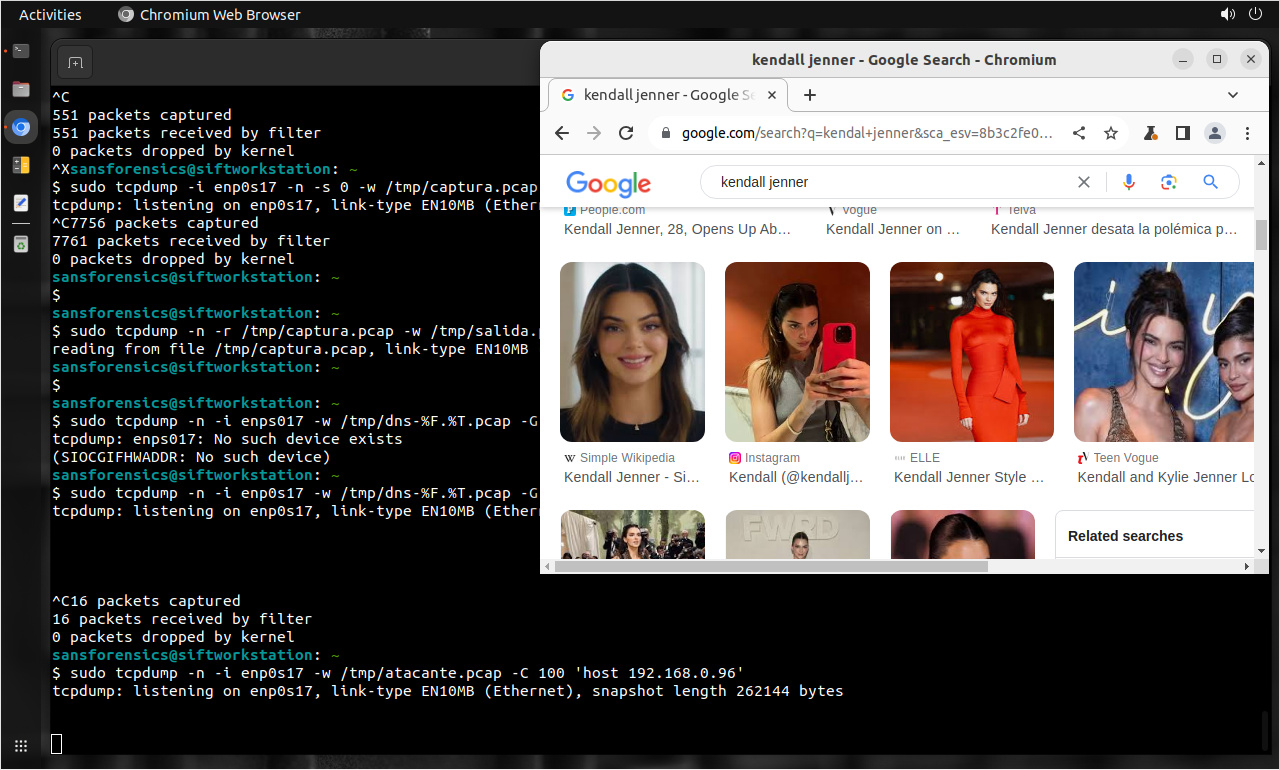

El comando final crea un número infinito de archivos de 100MB cada uno. Estos archivos contiene tráfico desde o hacia una dirección IP particular de interés.

$ sudo tcpdump -n -i enp0s17 -w /tmp/atacante.pcap -C 100 ‘host 192.168.0.96’

-n No resuelve las direcciones IP hacia nombres de hosts o puertos hacia protocolos. Esta opción acelera significativamente tcpdump.

-i enp0s17 Utiliza “enp0s17” como la interfaz de red para captura.

-w Guarda el archivo filtrado hacia el archivo “atacante.pcap”

-C 100 Rota los archivos de salida después de 100MB

‘host 192.168.0.96’ BPF limita la recolección hacia un personaje particularmente turbio.

Fuentes:

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

WhatsApp: https://wa.me/51949304030

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

Youtube: https://www.youtube.com/c/AlonsoCaballero

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/